iSecurity Action: Schutz der IBM i durch Alarmmeldungen und proaktive Schutzmaßnahmen in Echtzeit

Sicherheitsverstöße entdecken, Gegenmaßnahmen einleiten, regelbasierte Alarme auslösen

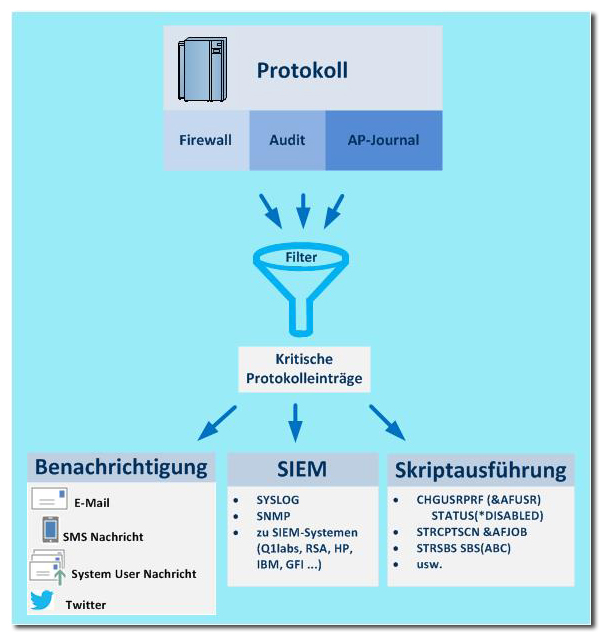

Sensible Daten im Unternehmen müssen proaktiv vor missbräuchlichen Zugriffen geschützt werden; es genügt nicht, unberechtigte Zugriffe nur zu registrieren. Mit Action stellt iSecurity eine leistungsfähige Schutz-Komponente zur Verfügung, die Sicherheitsverstöße auf Power i registriert und wirksame Gegenmaßnahmen einleitet, oft noch bevor Schaden entstehen kann. Action reagiert z.B. mit dem (regelbasierten) Versand von Warnmeldungen an verantwortliche Personen und dem Ausführen von Befehls-Skripten / Programmen, die weitere Sicherheitsverletzungen wirksam unterbinden.

Nach Angriffserkennung: Alarmmeldungen per SMS, E-Mail, Twitter etc.

Sicherheitslecks erst dann zu entdecken, wenn sie bereits ausgenutzt worden sind, ist zu spät. Doch genau das passiert bei den meisten herkömmlichen Sicherheits-Tools. Sie stellen Daten rückwirkend zur Verfügung - also erst dann, wenn das Kind bereits in den Brunnen gefallen ist. Action greift schon vorher ein. Wird eine Sicherheitsverletzung registriert, führt das Action-Modul unmittelbar automatisch zuvor definierte Maßnahmen aus, die einen Datenmissbrauch sofort aufdecken und mit höchster Wahrscheinlichkeit verhindern.

Perfektes Angriffserkennungssystem iSecurity Action

iSecurity Action bedeutet: Intrusion Detection (IDS) automatisch, individuell, in Echtzeit

- Systemzustand analysieren und dadurch Sicherheitsverstöße entdecken

- Alarm-Meldungen können über E-Mail, Netzwerk, Nachrichtenwarteschlange, Pager oder SMS versendet werden.

- Schutzmaßnahmen einleiten durch Befehls-Skripte oder Programme

- Regelassistent vereinfacht das Erstellen von Regeln auch für nicht-technisches Personal.

- Regeln können eine Vielzahl von Filterkriterien nutzen.

- Der Sicherheits-Verantwortliche sitzt im Cockpit: Er kann genauestens definieren, was wann und wie passiert.

- Eingebauter Befehls-Skript Interpreter verwendet Variable aus Ereignis zur Füllung von Befehlsparametern (z.B. USRPRF(&AFUSR)

- Systemüberwachung durch Reaktion auf aktuellen Systemzustand (CPU, Speicher, Subsysteme, Jobs, Jobq,…)

- Rasend schnelle Übergabe von Events aus Firewall, Audit, AP-Journal via Syslog an zentrale Server.

- Liefert Daten an SIEM-Lösungen (Security Incident and Event Management) wie HP OpenView, RSA enVision, IBM Tivoli, McAffee, Q1labs, und andere.

- Beschränkt den Anwenderzugang im Urlaub und zu Zeiten geplanter Abwesenheit

- Loggt inaktive User automatisch aus.

- Besonders geeignet für die Anwendung durch nicht-technisches Personal (z.B. Auditoren, Manager, Administratoren)

| Datenblatt Action |  |