Eine Revolution für IBM i: Mit einem einzigen intelligenten Tool auf fast alle externen Datenbanken zugreifen

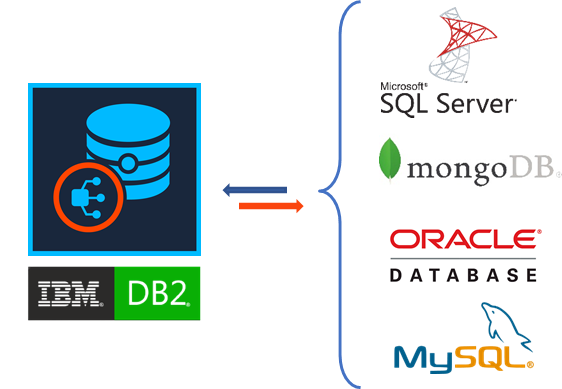

In modernen Unternehmensumgebungen sind Daten in mehreren Systemen und auf heterogenen Plattformen gespeichert und müssen zuverlässig und sicher abgerufen werden. Für Unternehmen mit IBM i (AS/400 / iSeries)-Systemen kann die Überbrückung des Datenzugriffs zwischen IBM i- und Nicht-IBM-Datenbanken (z. B. Oracle, SQL Server, MySQL) eine aufwändige Herausforderung darstellen. Hier kommt iSecurity DB-Gate ins Spiel.

iSecurity DB-Gate ist eine Lösung von Raz-Lee Security, die transparenten Zugriff auf Datenbank-Ebene zwischen IBM i und entfernten (nicht-IBM) Datenbankplattformen über ODBC und natives SQL ermöglicht. Als wären diese lokal, ermöglicht DB-Gate Programmen auf IBM i (RPG, COBOL, C usw.) und interaktiven Tools (STRSQL usw.) den Zugriff auf externe Datenbanken.

Ohne DB-Gate müssen Entwickler und Datenbank-Administratoren möglicherweise auf benutzerdefinierten Verbindungscode, ETL-Jobs (Extrahieren, Transformieren, Laden) oder Middleware-Ebenen zurückgreifen, nur um Daten oder Abfragen zwischen Systemen zu verschieben. Dies erhöht die Entwicklungskosten, den Wartungsaufwand und die Anzahl der Fehlerquellen.

Zu den herausragenden Funktionen von DB-Gate gehören:

- Einfachheit – Entwickelt für einfache Konfiguration und Verwendung.

- Transparenz – Aus der Perspektive der Anwendung oder des SQL-Tools sehen Remotetabellen wie lokale Tabellen aus.

- Flexibilität – Unterstützt eine Vielzahl von Zieldatenbank-Engines (Oracle, MySQL, SQL Server usw.).

- Leichtgewichtige Architektur – Da DB-Gate auf Standard-ODBC/SQL basiert und die Funktionen von IBM i nutzt, sind keine schwere Middleware oder proprietären Stacks erforderlich.

- Umfassende Sprachunterstützung – Funktioniert mit RPG, COBOL, C, SQL usw.

Für Unternehmen, die sich auf IBM i als zentrales operatives Rückgrat verlassen und gleichzeitig mit modernen Datenbank-Ökosystemen arbeiten, kann DB-Gate ein wichtiger Faktor in ihrer Datenarchitektur sein.

Revolutionär werden?

Möglichkeit 1

Steigen Sie ins Thema ein mit einem kostenlosen Web Event am 28.10.2025:

"Die Revolution für IBM i - so verbinden Sie Ihr IBM i System mit allen externen Datenbanken" Melden Sie sich gleich hier an

Möglichkeit 2

Laden Sie hier ein ausführliches Info-Paper zu DG-Gate herunter - mit Darstellung von Stärken und Vorteilen, Key Features, Anwendungsfällen, Beispielszenarien und Best Practices.